Công cụ quét mã độc đang tấn công có chủ đích vào Việt Nam

Việt Nam đang hứng chịu đợt tấn công có chủ đích (APT) vào Server của cơ quan Chính phủ, các ban ngành, chủ yếu vào các hệ thống hạ tầng quan trọng của Việt Nam. Theo thống kê của Cục An toàn thông tin đã có hơn 400.000 địa chỉ IP nhiễm hơn 16 loại biến thể của mã độc từ hồi tháng 10.

Công cụ quét mã độc đang tấn công có chủ đích vào Việt Nam

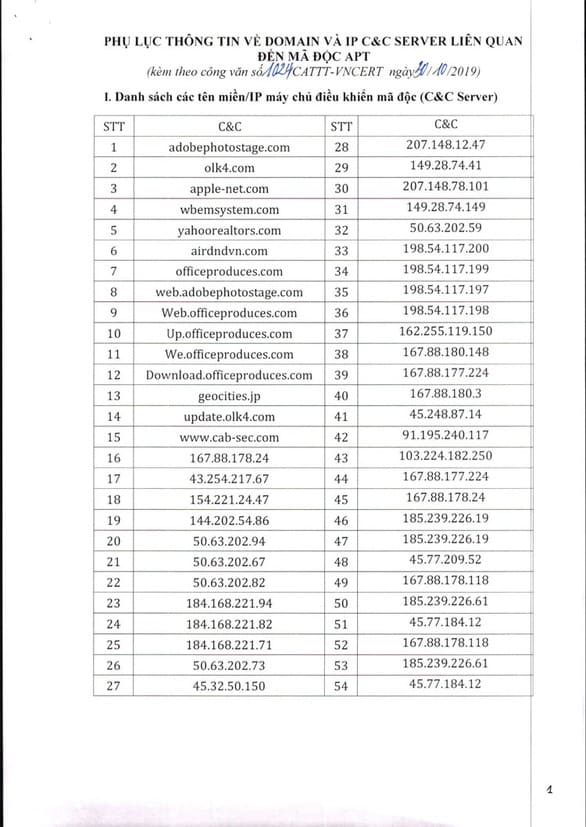

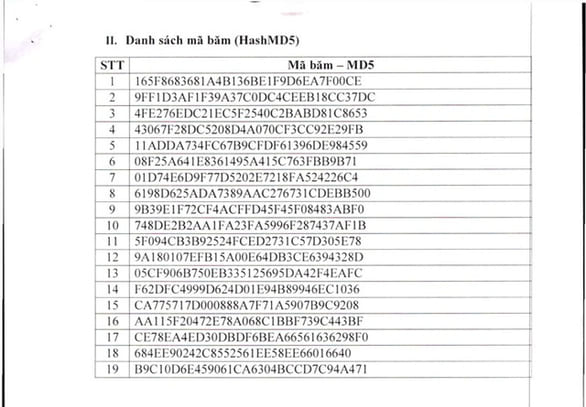

Cục An toàn thông tin (Bộ Thông tin truyền thông) đã gửi văn bản thông báo về việc rà soát mã độc đến các cơ quan nhà nước, công ty nói chung và người dùng cá nhân nói riêng. Cũng trong lệnh điều phối ứng cứu mới phát ra, Cục An toàn thông tin đề nghị các cơ quan, tổ chức, doanh nghiệp thực hiện các biện pháp giám sát an ninh mạng, theo dõi những kết nối lạ đến các IP có trong danh sách. Cụ thể, các cơ quan, tổ chức, doanh nghiệp được yêu cầu phải giám sát nghiêm ngặt, ngăn chặn kết nối đến các máy chủ điều khiển mã độc APT theo danh sách được Cục An toàn thông tin tổng hợp (dưới đây).

Đợt tấn công lần này, các Hacker nước ngoài chủ yếu phát tán lây nhiễm qua đường email, bằng cách sử dụng file văn bản word (.doc) có đình kèm mã độc. Sau khi người dùng bị lây nhiễm sẽ phát tán qua mạng LAN. Máy tính bị lây nhiễm sẽ trở thành botnet, một mạng máy tính ma phục vụ DDOS có chủ đích. Bên cạnh đó, người dùng sẽ bị đánh cắp thông tin trên máy tính và mất quyền kiểm soát. Được biết, loại mã độc này sẽ nằm vùng 1 thời gian chờ lệnh tấn công của Hacker vào các hệ thống thông tin trọng yếu.

Hiện nay bạn có thể sử dụng công cụ quét mã độc rà quét, diệt các mã độc của chiến dịch APT do CyRadar phát triển, để kiểm tra và diệt những virus có hại trong đợt tấn công này.

Theo khuyến cáo, đợt tấn công lần này có mức độ cực lớn. Nếu bạn đang là IT Manager của các công ty, doanh nghiệp, cơ quan nhà nước cần thực hiện ngay các biện pháp phòng hộ, và roát soát hệ thống máy tính cơ quan mình.

Tấn công có chủ đích APT (Advanced Persistent Threat) là quá trình hacker nhắm đến mục tiêu từ trước, được thực hiện bí mật và liên tục nhằm vào các cơ quan chính phủ, nhà nước, tổ chức. tư nhân… phục vụ cho động cơ gián điệp mạng, thu thập thông tin tình báo về chính trị hoặc kinh tế. Các nhóm Hacker này thường được Chính phủ tài trợ và đào tạo như: APT32 (Trung Quốc), Fancy Bear, Sofacy, Pawn Storm hay APT 28 (Nga), Phosphorus, APT 3 (IRAN).

Để tránh bị mã độc lây nhiễm trong đợt tấn công APT này, người dùng cần cập nhật các bản vá mới nhất của Windows, Office, cập nhật chương trình diệt virus và sử dụng công cụ của Cyradar để quét hệ thống. Người dùng cần cẩn trọng khi mở email, tuyệt đối không mở file đính kèm nghi ngờ có mã độc.