Các Hacker hay chuyên gia bảo mật đều phải có trong tay những công cụ hổ trợ. Các bạn đã nắm được 20 công cụ Hack mà bất cứ ai cũng cần phải có chưa? Trong bài viết này, chúng ta sẽ được khám phá 20 công cụ Hack được Hacker và Chuyên gia bảo mật sử dụng mà bạn cần phải có trong kho vũ khí của mình.

Top 20 công cụ bảo mật mà bạn nên có

Nmap

Scanning là một trong những bước bắt buộc trong mọi cuộc tấn công. Sau khi thu thập thông tin của mục tiêu, bạn cần chuyển sang bước khác là scanning. Nếu bạn quan tâm đến bảo mật thông tin, bạn nên có Nmap trong kho vũ khí của mình. Nmap (viết tắt của Network mapper) là trình quét mạng mạnh nhất. Nó là mã nguồn mở và hoàn toàn miễn phí. Nmap cung cấp cho bạn khả năng thực hiện các kiểu quét mạng khác nhau bên cạnh các khả năng khác nhờ các tập lệnh được cung cấp. Ngoài ra, bạn có thể viết các tập lệnh NSE của riêng mình.

Cái hay của NMAP là quét mục tiêu xong là có thể thực thi lệnh tấn công luôn.

Metasploit

Metasploit là công cụ khai thác được biết đến nhiều nhất trong giới bảo mật. Dự án Metasploit là một dự án bảo mật tích hợp nhiều công cụ hack máy tính cung cấp thông tin về các lỗ hổng bảo mật, hỗ trợ kiểm tra thâm nhập và phát triển chữ ký IDS. Nó là công cụ khai thác mã nguồn mở được phát triển bởi HD Moore. Nếu bạn đang sử dụng bản phân phối Kali Linux, bạn không cần cài đặt nó vì nó đã được tích hợp sẵn. Metasploit được cung cấp cho hệ điều hành Linux và Windows.

Burp Suite

Nếu bạn quan tâm đến bảo mật web và có thể là trong lĩnh vực săn tiền thưởng (bug hunter), bạn chắc chắn đã sử dụng Burp suite, ít nhất là phiên bản Community (miễn phí). Burp Suite thực sự là một công cụ Hack tuyệt vời. Nó được sử dụng rộng rãi để kiểm tra các ứng dụng web. Nó được phát triển trong java và được duy trì bởi PortSwigger. Nó cung cấp giao diện đồ họa gồm nhiều nhiều tính năng và công cụ hữu ích để hỗ trợ bạn trong tất cả các giai đoạn của nhiệm vụ bao gồm intruders, repeaters, scanners,…

Mimikatz

Mimikatz là một dự án mạnh mẽ được viết bằng C bởi Benjamin DELPY được sử dụng để thực hiện nhiều thử nghiệm bảo mật windows bao gồm: plaintext password và hashes extraction, pass-the-hash,pass-the-ticket, Over-Pass the Hash và Kerberos Golden Ticket techniques,… Công cụ này thường được sử dụng trong giai đoạn hậu khai thác. Mimikatz trong hầu hết các trường hợp sẽ chạy dưới chế độ tương tác và nó cần được chạy với tư cách quản trị viên.

Powersploit

PowerSploit là một tập hợp các mô-đun Microsoft PowerShell được sử dụng để hỗ trợ các pentester trong tất cả các giai đoạn của quá trình đánh giá. Powersploit được phát triển bởi PowerShellMafia và nó thường được sử dụng trong quá trình post-exploitation. PowerSploit bao gồm các mô-đun và tập lệnh sau: CodeExecution, Persistence, AntivirusBypass, Exfiltration, Mayhem, Privesc và Recon. Một trong những tập lệnh hữu ích nhất trong Powersploit là Powerview.ps1. Đó là một kịch bản do thám rất hữu ích.

Radare2

Là một nhà phân tích phần mềm độc hại, vai trò chính của bạn là thu thập tất cả thông tin về phần mềm độc hại và hiểu rõ về những gì đã xảy ra với các máy bị nhiễm. Một trong những giai đoạn bắt buộc để hiểu phần mềm độc hại là reverse engineering (dịch ngược thiết kế). Một trong những công cụ được biết đến nhiều nhất để thực hiện việc đó là Radare2. Nó không chỉ là một công cụ reverse engineering. R2 có thể thực hiện nhiều nhiệm vụ khác. Nó là một dự án có chế độ điều khiển hỗ trợ Linux. Radare2 chứa nhiều công cụ như rabin2, radiff2, rax2, rasm2,… Thông thường, bạn sẽ khó làm quen với Radare2 nhưng sau một khoảng thời gian, bạn sẽ hiểu được hầu hết các công cụ của nó.

Ghidra

Một công cụ reverse engineering tuyệt vời khác là Ghidra. Dự án mã nguồn mở này được duy trì bởi Ban Giám đốc Nghiên cứu Cơ quan An ninh Quốc gia (National Security Agency Research Directorate). Ghidra cung cấp cho bạn khả năng phân tích các định dạng tệp khác nhau. Nó hỗ trợ Windows, Linux và MacOS. Bạn cần cài đặt Java để chạy nó. Dự án này đi kèm với nhiều tài liệu đào tạo chi tiết, hữu ích. Ngoài ra, nó cung cấp cho bạn khả năng phát triển các plugin của riêng bạn bằng Java hoặc Python.

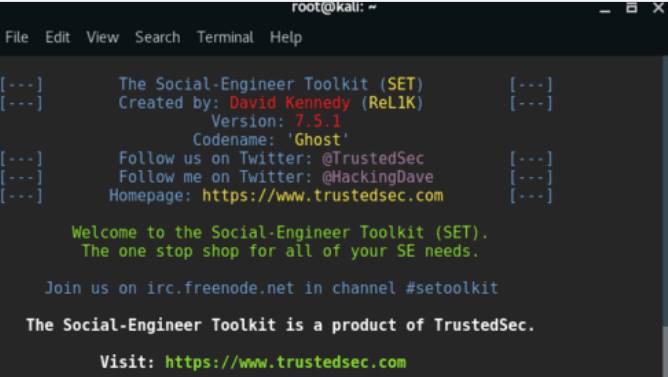

SEToolkit

Social engineering là nghệ thuật hack vào tâm lý của con người. Nói cách khác, nó là một tập hợp các kỹ thuật được sử dụng để lấy thông tin hữu ích và nhạy cảm từ người khác bằng cách sử dụng các thao tác tâm lý. Một trong những công cụ social engineering mạnh mẽ nhất là Social Engineering Toolkit hoặc đơn giản là SETkit. Nó được Trustedsec phát triển và duy trì để giúp những người pentester và ethical hackers thực hiện các cuộc tấn công social engineering.

Recon-NG

Thông tin tình báo nguồn mở (OSINT) là dữ liệu được thu thập từ các nguồn công khai có sẵn để sử dụng trong bối cảnh tình báo. Recon-ng là một trong những công cụ OSINT phải có. Nó được viết bằng Python bởi lanmaster53 với nhiều mô-đun và tính năng tích hợp. Nó chứa 4 loại mô-đun khác nhau: Mô-đun trinh sát, Khám phá, Báo cáo và mô-đun thí nghiệm.

Chỉ với một thông tin nhỏ về đối tượng, Recon-NG sẽ giúp bạn truy lùng những thông tin liên quan về đối tượng được công khai trên Internet.

Maltego

Maltego là một cũng công cụ OSINT. Nó là một công cụ khai thác dữ liệu tương tác hiển thị đồ thị có hướng để phân tích liên kết. Công cụ này được sử dụng trong các cuộc điều tra trực tuyến để tìm kiếm mối quan hệ giữa các mẩu thông tin từ nhiều nguồn khác nhau trên Internet. Maltego sử dụng ý tưởng về các phép biến đổi để tự động hóa quá trình truy vấn các nguồn dữ liệu khác nhau. Nó được phát triển bởi Paterva. Maltego cung cấp cho bạn các chuyển đổi để giúp bạn thu thập thông tin và hình dung chúng.

Sublist3er

Khi thực hiện trinh sát web, một trong những bước bắt buộc là tìm tên miền phụ của ứng dụng web. Để tự động hóa, bạn chỉ cần sử dụng một công cụ tuyệt vời có tên là “Sublist3r”. Dự án này được viết bằng python bởi aboul3la và nó liệt kê các tên miền phụ của trang web bằng cách sử dụng nhiều công cụ tìm kiếm bao gồm Google, Bing, Baidu và nhiều dịch vụ khác như: VirusTotal, DNSdumpster,…

Dirsearch

Như tên gọi của nó, Dirsearch là một công cụ mạnh mẽ giúp bạn tìm đường dẫn của trang web mục tiêu. Nó được phát triển bởi maurosoria và hỗ trợ Windows, Linux và MacOS. Điều tuyệt vời của Dirsearch là nó sử dụng đa luồng, hỗ trợ nhiều tiện ích mở rộng, giữ kết nối trực tiếp và báo cáo bằng các định dạng khác nhau như văn bản và JSON.

OpenVAS

Vulnerability là một điểm yếu đã biết hoặc một lỗ hổng trong asset. Là một chuyên gia bảo mật thông tin, bạn sẽ đối phó với các lỗ hổng và sử dụng máy quét lỗ hổng trong nhiều trường hợp. OpenVAS sẽ giúp bạn làm điều đó. Nó là một trình quét lỗ hổng mạnh mẽ được viết bằng C với hơn 50k lỗ hổng. Nó được duy trì bởi Greenbone Networks từ năm 2009.

Wireshark

Thông tin liên lạc và networking rất quan trọng đối với mọi tổ chức hiện đại. Đảm bảo rằng tất cả các mạng của tổ chức được bảo mật là một nhiệm vụ cực kỳ quan trọng. Công cụ phù hợp nhất để giúp bạn giám sát mạng của mình chắc chắn là Wireshark. Wireshark là một công cụ mã nguồn mở giúp bạn phân tích các giao thức mạng với khả năng kiểm tra sâu. Nó cung cấp cho bạn khả năng thực hiện bắt gói tin trực tiếp hoặc phân tích gói tin sau khi bắt được. Nó hỗ trợ nhiều hệ điều hành bao gồm Windows, Linux, MacOS, FreeBSD và nhiều hệ thống khác.

ZAP

Zed Attack Proxy hay đơn giản hơn là ZAP, một công cụ mã nguồn mở được sử dụng để giúp các chuyên gia bảo mật thông tin quét các trang web nhằm tìm ra các lỗ hổng. Nó sử dụng giấy phép của Apache. ZAP được duy trì bởi nhiều tình nguyện viên và hỗ trợ bởi dự án ứng dụng web mở được gọi là OWASP. Nó hoạt động như một proxy man-in-the-middle. Vì vậy, bạn cần phải cấu hình trình duyệt của mình để sử dụng nó.

John the Ripper

John the Ripper là một dự án mã nguồn mở được phát triển bởi OpenWall. Nó là phần mềm bẻ khóa mật khẩu nhanh nhất hiện nay. John the Ripper có thể chạy trên các hệ điều hành khác nhau. Nó sử dụng nhiều mô hình bẻ khóa để thực hiện công việc của mình và nó thuộc giấy phép GPL v2.

Dradis

Báo cáo là một giai đoạn rất quan trọng trong bảo mật thông tin. Có được kỹ năng viết tốt là điều bắt buộc. Dradis là một framework báo cáo dành cho các chuyên gia bảo mật thông tin. Nó hoạt động trên đa nền tảng và là mã nguồn mở. Nó có thể được tích hợp với hơn 19 nền tảng và công cụ khác nhau.

Volatility

Phân tích phần mềm độc hại trong bộ nhớ được sử dụng rộng rãi để điều tra kỹ thuật số và phân tích phần mềm độc hại. Nó đề cập đến hành động phân tích hình ảnh trong bộ nhớ được kết xuất từ máy mục tiêu sau khi thực thi phần mềm độc hại để thu được nhiều thông tin bao gồm thông tin mạng,API hooks, kernel loaded modules, lịch sử Bash,… Volatility là công cụ phù hợp nhất để làm việc đó. Nó là một dự án mã nguồn mở được phát triển bởi volatility foundation.

Volatility có thể chạy trên Windows, Linux và MacOS. Volability hỗ trợ các định dạng kết xuất bộ nhớ khác nhau bao gồm định dạng dd, Lime, EWF và nhiều tệp khác.

Autopsy

Pháp y kỹ thuật số là một trong những lĩnh vực thú vị nhất của bảo mật thông tin. Một máy tính pháp y kỹ thuật số cần được trang bị nhiều công cụ DF. Một trong những công cụ được sử dụng nhiều nhất trong pháp y kỹ thuật số chắc chắn là Autopsy. Đây là một dự án giao diện đồ họa dựa trên bộ công cụ Sleuth để giúp các chuyên gia pháp y điều tra khối lượng và hệ thống tệp.

Bloodhound

Bloodhound là một ứng dụng web sử dụng lý thuyết đồ thị để vẽ lại các mối quan hệ trong môi trường thư mục hoạt động. Active Directory đóng một vai trò quan trọng trong nhiều tổ chức và cơ quan hiện đại. Giao tiếp là một khía cạnh quan trọng đối với doanh nghiệp và dịch vụ danh bạ là một lựa chọn khôn ngoan vì nó hoạt động như một điểm chứa duy nhất cho tất cả thông tin được yêu cầu. Active Directory dựa trên kiến trúc máy khách / máy chủ.

Dự án này được phát triển bởi @ _wald0, @CptJesus và @ harmj0y và nó giúp Hacker xác định các đường dẫn tấn công và cũng để bảo mật chúng.

Ngoài ra các các phần mềm cần mua license như: Nessus, Acunetix Vulnerability Scanner… nhưng hầu như cá nhân ít ai mua, chỉ các công ty bảo mật hoặc tài chính lớn thì dùng vì giá thành khá cao.