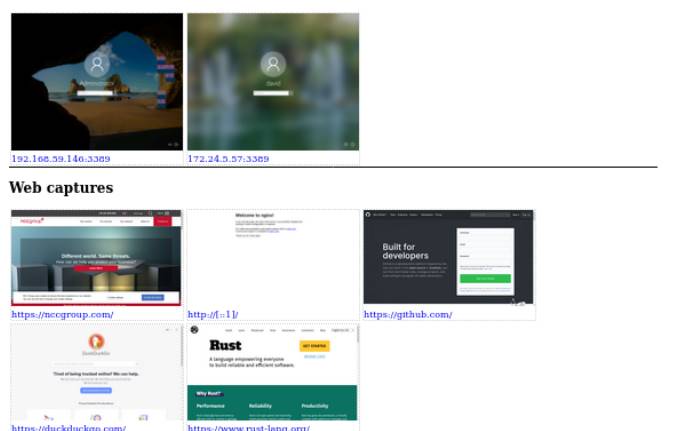

Scrying là một công cụ mới để thu thập ảnh chụp màn hình RDP, Web và VNC. Công cụ này vẫn còn đang trong quá trình hoàn thiện và có thể sử dụng được rồi nhưng nó chưa hoàn chỉnh thôi.

RDP, Web và VNC là các dịch vụ Remote Desktop giúp điều khiển máy tính từ xa, nếu để lộ lọt tài khoản ra ngoài xem như Hacker toàn quyền sử dụng máy tính của bạn.

Tính năng chụp ảnh màn hình web dựa vào việc Chromium hay Google Chrome được cài đặt.

Vì gần đây Eyewitness đã ngừng hỗ trợ RDP nên không có công cụ CLI nào chụp ảnh màn hình RDP. Nessus vẫn hoạt động, nhưng hơi khó đưa ảnh ra ngoài và cũng không thể export file.

Nên đây là cơ hội tốt để tác giả viết một công cụ mới mạnh mẽ hơn những công cụ trước đây.

Cài đặt Crying

Đối với tính năng chụp ảnh màn hình web, công cụ phải phụ thuộc vào việc bạn cài đặt Chromium hay Google Chrome.

Tải bản phát hành mới nhất tại github. Có sẵn bản Debian cho các bản phân phối cần dùng (cài đặt bằng lệnh sudo dpkg -i scrying* .deb) và các tệp nhị phân cho Windows, Mac và Linux.

Sử dụng

Tìm một trang web, server RDP hoặc server VNC:

$ scrying -t http://example.com

$ scrying -t rdp://192.0.2.1

$ scrying -t 2001:db8::5 --mode web

$ scrying -t 2001:db8::5 --mode rdp

$ scrying -t 192.0.2.2

$ scrying -t vnc://[2001:db8::53]:5901

Crying sẽ tự động lấy ảnh chụp màn hình từ đầu ra nmap:

$ nmap -iL targets.txt -p 80,443,8080,8443,3389 -oX targets.xml

$ scrying --nmap targets.xml

Chọn thư mục đầu ra khác cho hình ảnh:

$ scrying -t 2001:db8::3 --output-dir /tmp/scrying_outputs

Chạy file targets:

$ cat targets.txt

http://example.com

rdp://192.0.2.1

2001:db8::5

$ scrying -f targets.txt

Chạy bằng web proxy:

$ scrying -t http://example.com --web-proxy http://127.0.0.1:8080

$ scrying -t http://example.com --web-proxy socks5://[::1]:1080

File ảnh sẽ được lưu dưới dạng PNG trong cấu trúc thư mục sau:

Kiểm tra kết quả tại file output/report.html

Tính năng

Các tính năng có dấu tích bên cạnh tượng trưng cho tính năng đó đã được hoàn thành rồi, các tính năng khác thì đang trong quá trình phát triển:

- Tự động quyết định xem đầu vào là địa chỉ web hay máy chủ RDP

- Tự động tạo thư mục đầu ra nếu nó chưa tồn tại

- Lưu hình ảnh với tên nhất quán và duy nhất trong máy chủ / IP

- Hỗ trợ đầy đủ cho các ký tự IPv6 và IPv4 cũng như tên máy chủ

- Đọc các mục tiêu từ tệp và quyết định xem chúng là RDP hay HTTP hoặc sử dụng gợi ý

- Phân tích cú pháp mục tiêu một cách thông minh từ kết quả của Nmap và Nessus

- HTTP – sử dụng Chromium / Chrome ở chế độ headless mode

- Hỗ trợ đa nền tảng – được thử nghiệm trên Linux, Windows và Mac

- Tạo báo cáo HTML giúp bạn xem kết quả dễ dàng

- VNC

- RDP

- Stream video – tracking

- tùy chọn mốc thời gian trong tên tệp

- Đọc mục tiêu từ dịch vụ msf -o đầu ra dạng csv

- OCR trên tên người dùng RDP, trực tiếp hoặc trên thư mục hình ảnh

- NLA / auth để kiểm tra thông tin xác thực

- Phân tích cú pháp đầu ra JSON Dirble để lấy ảnh chụp màn hình của toàn bộ trang web

Cú pháp lệnh

USAGE:

scrying [FLAGS] [OPTIONS] <--file <FILE>...|--nmap <NMAP XML FILE>...|--nessus <NESSUS XML FILE>...|--target <TARGET>...>

FLAGS:

-s, --silent Suppress most log messages

--test-import Exit after importing targets

-v, --verbose Increase log verbosity

-h, --help Prints help information

-V, --version Prints version information

OPTIONS:

-f, --file <FILE>... Targets file, one per line

-l, --log-file <LOG FILE> Save logs to the given file

-m, --mode <MODE>

Force targets to be parsed as `web`, `rdp`, `vnc` [default: auto] [possible values:

web, rdp, vnc, auto]

--nessus <NESSUS XML FILE>... Nessus XML file

--nmap <NMAP XML FILE>... Nmap XML file

-o, --output <OUTPUT DIR> Directory to save the captured images in [default: output]

--proxy <PROXY>

Default SOCKS5 proxy to use for connections e.g. socks5://[::1]:1080

--rdp-proxy <RDP PROXY>

SOCKS5 proxy to use for RDP connections e.g. socks5://[::1]:1080

--rdp-timeout <RDP TIMEOUT>

Seconds to wait after last bitmap before saving an image [default: 2]

-t, --target <TARGET>... Target, e.g. http://example.com, rdp://[2001:db8::4]

--threads <THREADS> Number of worker threads for each target type [default: 10]

--web-proxy <WEB PROXY>

HTTP/SOCKS Proxy to use for web requests e.g. http://[::1]:8080Bạn cũng có thể xem bài viết Các Tool OSINT – Truy vết tội phạm trên Internet, thu thập tình báo tốt nhất.