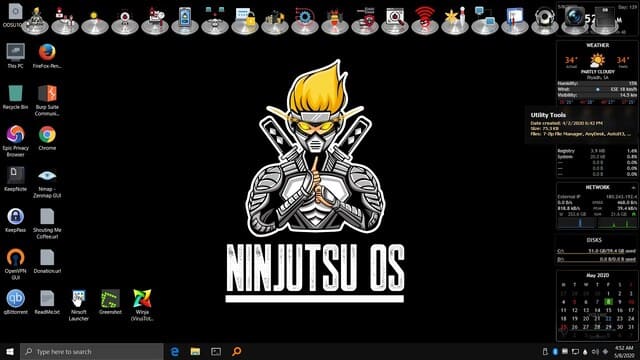

Bạn đã từng nghĩ đến việc sử dụng các công cụ thâm nhập được cài đặt sẵn trong Windows như Kali Linux, Parrot OS, Blackarch và nhiều công cụ khác, nhưng tất cả chúng đều dựa trên Linux. Ninjutsu OS là hệ điều hành dựa trên Windows 10 nhưng được tích hợp các công cụ Hack, bảo mật, kiểm thử dành cho Hacker và các chuyên gia bảo mật.

Tuy nhiên, bây giờ các pentesters không phải lo lắng về việc chuyển sang Linux vì họ có thể sử dụng windows với các công cụ pentest. Đối với tất cả các vấn đề và các vấn đề thiết lập, đây là giải pháp – “Hệ điều hành Ninjustu.”

Ninjustu OS là gì?

Dự án Ninjutsu OS bắt đầu vào ngày 7 tháng 5 [2020] để chuyển bản sửa đổi Windows 10 lên một cấp độ hoàn toàn mới và biến Windows 10 thành một nền tảng mạnh mẽ để thử nghiệm thâm nhập. Nhiều công cụ (khoảng 800), bao gồm giám sát phần cứng, trình quản lý VPN, Google Chrome và ứng dụng torrent, đã được thêm vào cho các chuyên gia bảo mật cũng như cho người dùng thông thường. Nó cũng được thiết kế để loại bỏ các tính năng được coi là không mong muốn hoặc không cần thiết trong môi trường như vậy.

Ninjutsu OS là bản Mod Windows 10 được tích hợp sẵn các công cụ kiểm thử, thâm nhập dành cho Red Team, bao gồm nghiệm thâm nhập Android.

Nó bao gồm một kho công cụ, phần mềm đầy đủ cho các chuyên gia bảo mật, nhưng nó cũng bao gồm Môi trường tích hợp Android Pentesting được cài đặt và cấu hình sẵn. Ngoài ra, bảo vệ quyền riêng tư của bạn bằng cách tinh chỉnh và tùy chỉnh Windows 10, vô hiệu hóa các dịch vụ/ứng dụng thu thập để tăng tính ẩn danh khi tấn công.

Yêu cầu hệ thống :

- CPU tối thiểu: Bộ xử lý Intel hoặc AMD hỗ trợ 64-bit

- RAM: ít nhất 4Gb

- Ổ cứng ít nhất: 55 GB

- Ninjustu OS đã được cài sẵn pyhton3.8, python3.7, python2.7, Go, Ruby, perl, git, php, apache, mysql, gật gù, filezeila, tomcat…

Bảo vệ danh tính và quyền riêng tư

Ninjutsu OS bao gồm một kho vũ khí đầy đủ các công cụ thực hiện các bài rà quét thông tin, kiểm tra thâm nhập, kiểm tra bảo mật và tấn công hệ thống.

Ninjutsu tích hợp sẵn các công cụ như Proxycap, Shut10, WPD10 và DNSCrypt đơn giản được thiết kế để bảo vệ quyền riêng tư và danh tính của bạn.

- Tùy chỉnh Windows 10 với tinh chỉnh và tối ưu hóa mạnh mẽ.

- Bảo vệ quyền riêng tư của bạn bằng cách tinh chỉnh và tùy chỉnh Windows 10.

- Vô hiệu hóa nhiều tính năng khó chịu được tích hợp trong Windows.

- Loại bỏ các thành phần Windows không mong muốn.

- Loại bỏ / Vô hiệu hóa nhiều chương trình và dịch vụ Windows

- Kiểm tra thâm nhập cài đặt sẵn Windows 10, Red Teaming và Môi trường tích hợp kiểm tra bảo mật Android.

- Hơn 800 công cụ kiểm tra thâm nhập.

- Công cụ miễn phí và mã nguồn mở.

- Điền sẵn dòng lệnh.

- Thiết bị đầu cuối với nhiều tính năng hữu ích.

- Tùy chỉnh Windows 10 với tinh chỉnh và tối ưu hóa mạnh mẽ.

- Bảo vệ quyền riêng tư của bạn bằng cách tinh chỉnh và tùy chỉnh Windows 10.

- Vô hiệu hóa bất kỳ tính năng khó chịu nào được tích hợp trong windows.

- Loại bỏ các thành phần Windows không mong muốn.

- Loại bỏ / Vô hiệu hóa nhiều chương trình và dịch vụ Windows.

Các công cụ được tích hợp.

- WINDOWS 10 PRO 2004[19041] X64

- Version: 2004

- Build: 19041.450

- Edition: Pro

- Arch: x64

- Lang: en-US

# Remove/Disables component:

– Greenshot Apps

– Vega Web Scanner

– yogadns

– Microsoft Edge Browser

– Docker

– Nox Android Emulator

– COMODO Firewall

– Winja

– MarkdownEdit

– Windows Apps and System Apps

– Windows Security / Defender / Smartscreen

– OneDrive

– Disable UAC (Never notify)

– Internet Explorer 11

– Media Features

– Windows powershell v2

# Antivirus Evasion Tools

– Macro Pack-Automatize Obfuscation & Generation of MS Office

# Exploitation Tools

– Goby Attack surface mapping

– Metasploit

# Information Gathering

– subfinder

– Sublist3r

– FinalRecon

– findomain

– amass

– gitleaks

– EyeWitness

– Maltego

# Malware Analysis

– Detect It Easy

– dnSpy

– loki

– Process Explorer

# Mobile Security Tools

– Mobile-Security-Framework-MobSF

# Proxy and Privacy Tools

– Tor Browser

– SimpleDNSCrypt

– WPD

– O&O ShutUp10

– W10Privacy

# Reverse Engineering

– x64dbg

– dnSpy

# Web Application Attack

– WPScan-WordPress Vulnerability Scanner

– BuprSuite

– testssl.sh

– commix

– droopescan

– sqlmap

– nuclei

– sslscan

– gowitness

# Wireless Attacks

– bettercap

# Utility Tools

– chrome

– Firefox

– Brave

– Sharex

# Command & Control

– LocalXpose

– One-Lin3r

– UPnP PortMapper

# Exploitation Tools

– HiveJack dump Windows credentials

# Information Gathering

– IP List Generator 2 (x64)

# Malware Analysis

– AnVir Task Manager

– Dependency Walker

– HijackThis

– YARA

# Mobile Security Tools

# Networking Attack

– superscan

– sipp

– sippts

– SIPP -VOIP Test

– SIPVicious suite

– sipscan

– nbrute

– winbox

– SNMPCheck SNMP enumerator

– SIP Scanner

– OWASP-Nettacker

# Password Attacks

– ncrack

# Proxy and Privacy Tools

– privatezilla

– Clear All Event Logs

– BleachBit

– TMAC (MAC Address Changer)

– SoftEther VPN Client Manager (Free VPN)

– tor bundle (terminal #tor)

# Reverse Engineering

– Cutter

# Web Application Attack

– WS-Attacker-1.8

– wsdigger

– weblogicScanner

– CMSMap CMS vulnerability scanner

– All-in-One OS command injection

– WSDigger -Web Services

# Wireless Attacks

– CommViewforWiFi

# Wordlists

– Cheatsheet-God

– penetration-testing-cheat-sheet

– PentesterSpecialDict

# Utility Tools

– TCPOptimizer

– Markdown Monster

– ccenhancer

– Driver Easy

– IrfanView

– TreeSizeFree

# Nmpa NSE :

– CVE-2020-0796_new

– smb2-capabilities_patched

– cve-2020-1350

– cve-2020-0796

– http-vuln-cve2020-3452

– http-vuln-cve2020-5902

– http-raw-headers

– http-vuln-cve2017-18195

– dlink-cve-2019-13101

– cisco-cve-2019-1937

– abb-cve-2019-7226

– cve_2019_1653

– CVE-2019-19781

– http-vuln-CVE-2019-16759

– weblogic-CNVD-C-2019-48814

– smb-vuln-cve-2020-0796

# Privacy Tweaks

– Block pop-ups and annoying ads on websites (Hosts)

– Disable Inventory Collector

– Disable Get Even more out of windows

– Disable app access to notificaton , account info ,email ..etc

– Disable Telemetry

– Disable WiFi Sense

– Disable SmartScreen

– Disable WebSearch

– Disable App Suggestions

– Disable Activity History

– Disable Background Apps

– Disable Sensors

– Disable Location

– Disable MapUpdates

– Disable Feedback

– Disable Tailored Experiences

– Disable Advertising ID

– Disable WebLangList

– Disable Cortana

– Disable Error Reporting

– Disable SetP2P

UpdateDisable

– Disable DiagTrack

– Disable WAPPush

– Disable send information to Microsoft

# Security Tweaks

– Disable Defender

– Disable Defender Cloud

– Disable Firewall

– Disable Admin Shares

– Enable ScriptHost

– Enable DotNetStrongCrypto

– Enable F8 Boot Menu

#Network Tweaks

– EnableSMB1

– DisableLLMNR

– Disable Remote Assistance

#Application Tweaks

– Disable OneDrive

– Uninstall OneDrive

– Uninstall MsftBloat

– Uninstall ThirdParty Bloat

– DisableXbox Features

– DisableA dobe Flash

– Disable Edge Preload

– Disable Edge Shortcut Creation

– Disable IE First Run

– Disable First Logon Animation

– Disable Media Sharing

– Enable Developer Mode

– Uninstall XPS Printer

– Remove Fax Printer

– Uninstall Fax And Scan

#Service Tweaks

– Disable Update MSRT

– Disable Update Driver

– Disable Update MSProducts

– Disable Update AutoDownload

– Disable Update Restart

– Disable Maintenance WakeUp

– Disable AutoRestart SignOn

– Disable Shared Experiences

– Disable Autoplay

– Disable Autorun

– Enable RestorePoints

– Disable Defragmentation

– Disable Superfetch

– Disable Indexing

– Disable SwapFile

– Disable RecycleBin

– Enable NTFSLong Paths

– Disable Sleep Timeout

– Enable Fast Startup

– Disable Auto Reboot On Crash

Các bước cài đặt

Trước tiên bạn cần Download ISO Ninjutsu OS 3 mới nhất.

Cài Ninjutsu OS trên VMWare

(Bạn có thể xem chi tiết cách sử dụng VMWare)

- Tải file iso từ liên kết tải xuống.

- Thêm một máy ảo mới.

- Chọn CD/DVD (sata) trỏ về file ISO vừa tải

- Chọn ổ cứng ít nhất 60GB.

- Khởi động máy và để quá trình cài đặt diễn ra (Phải mất một lúc).

- (Tùy chọn) Bạn có thể cần Key Active windows trong khi cài đặt, nhưng bạn có thể kích hoạt sau.

- Sau khi cài đặt, trong lần khởi động đầu tiên, một số tập lệnh sẽ tự động chạy để tải xuống các công cụ và thư viện cần thiết. (Thời gian tải hơi lâu)

Cài Ninjutsu OS trên Máy tính

- Tải file ISO của Ninjutsu OS

- Sử dụng rufu để tạo ổ USB Boot cài Ninjutsu OS. (Đảm bảo dung lượng USB trên 32Gb, tốt nhất là dùng ổ cứng di động)

- Khởi động PC vào BIOS, chọn chế độ boot USB.

- PC sẽ được khởi động bằng USB và cài đặt y chang với Windows 10.

- Username : Administrator

- Password : toor