Có gì trong “ổ” server botnet ở Việt Nam vừa được phát hiện

Nhóm điều tra nước ngoài đã thực hiện một cuộc xâm nhập vào mạng botnet ở Việt Nam thông qua kênh IRC và đã báo cáo cho CERT (TRUNG TÂM ỨNG CỨU KHẨN CẤP KHÔNG GIAN MẠNG VIỆT NAM) gỡ bỏ. Bài được dịch từ cybernews.com.

Để thu thập thông tin có giá trị về hoạt động của botnet IRC, chúng tôi đã tham gia kênh Chỉ huy và Kiểm soát của nó, nơi chúng tôi đã gặp quản trị viên của bot, người chịu trách nhiệm điều hành toàn bộ mạng và các hệ thống đã bị xâm phạm. Chúng tôi cũng đã sử dụng cơ hội thâm nhập này để tìm hiểu động cơ của quản trị viên bot và mục đích của botnet IRC.

Những gì tiếp theo là câu chuyện về cách chúng tôi phát hiện botnet khi nó đang nỗ lực lây nhiễm một trong các hệ thống của chúng tôi và sự tò mò của chúng tôi đã dẫn chúng tôi đến một cuộc trò chuyện khó có thể xảy ra với một quản trị viên của một botnet hiếm.

Về cuộc điều tra này

Để thực hiện cuộc điều tra này, các nhà nghiên cứu của chúng tôi đã thâm nhập vào một mạng botnet IRC mà chúng tôi đã tìm được trong các honeypots của mình. Bằng cách trò chuyện với botnet, các nhà nghiên cứu đã cố gắng tìm ra botnet IRC đang được sử dụng để làm gì, cũng như liệu tội phạm mạng đang kiểm soát nó có tham gia vào các hoạt động khác hay không.

Sau khi trò chuyện với botmaster, các nhà nghiên cứu đã báo cáo botnet cho CERT để họ có thể đóng máy chủ điều khiển và chỉ huy của botnet.

Cách chúng tôi tìm thấy botnet IRC

Việc xâm nhập vào một hoạt động của tội phạm mạng có thể cung cấp nhiều dữ liệu có giá trị về các loại hoạt động phi pháp khác nhau, bao gồm cả các cuộc tấn công DDoS, phân phối phần mềm độc hại,… Đó là lý do tại sao các nhà nghiên cứu của chúng tôi sử dụng nhiều chiến lược khác nhau để phát hiện các cuộc tấn công mạng và luôn đề phòng khi có cơ hội ngăn chặn các cuộc xâm nhập có thể xảy ra.

Tháng 9 này, một trong những cơ hội như vậy đã tự tìm đến một trong những nhà nghiên cứu của chúng tôi.

Thiết lập honeypot

Theo thuật ngữ an ninh mạng, honeypot là một dịch vụ hoặc hệ thống mồi nhử nhằm giả làm mục tiêu của những kẻ tấn công. Khi hệ thống bị tấn công, nó sẽ sử dụng nỗ lực xâm nhập của kẻ tấn công để lấy thông tin có giá trị về chúng.

Để nắm bắt phần mềm độc hại và theo dõi các cuộc tấn công mạng trên internet trong thời gian thực, chúng tôi chạy nhiều hệ thống honeypot được chứa trong các môi trường biệt lập, còn được gọi là containers. Một trong những hệ thống honeypot mà chúng tôi chạy trong containers là honeypot Cowrie, được thiết kế để phát hiện và ghi lại các cuộc tấn công brute force cũng như các tương tác của shell (kẻ tấn công cố gắng tạo ra một đường liên lạc độc hại giữa chúng và máy bị xâm nhập) được thực hiện bởi kẻ tấn công hoặc script của kẻ tấn công.

Phát hiện ban đầu: Ai đó đang cố gắng tấn công chúng tôi

Vào cuối tháng 9, chúng tôi nhận thấy có ai đó đang cố gắng tải xuống một tệp độc hại trên một trong những máy được kết nối với Cowrie honeypot của chúng tôi:

![]()

Tệp độc hại chứa một tập lệnh Perl được thiết kế để lây nhiễm vào máy chủ và cho phép kẻ tấn công thực hiện các lệnh từ xa trên hệ thống.

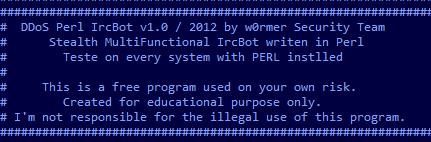

Chúng tôi đã điều tra tệp và xác định rằng chương trình độc hại được những kẻ tấn công sử dụng có khả năng được tạo ra vào năm 2012 bởi w0rmer Security Team, một nhóm tin tặc dường như đã không còn tồn tại được liên kết với nhóm hacktivist khét tiếng của Rathuuich.

Trong khi điều tra tập lệnh, chúng tôi biết rằng chương trình độc hại này được sử dụng để thêm các máy chủ vào một mạng botnet IRC. Điều này thực sự thu hút sự quan tâm của chúng tôi, bởi vì các mạng botnet IRC, rất phổ biến trong quá khứ, nhưng giờ đây lại được coi là hiếm vào năm 2020. Chúng tương đối dễ bị hạ gục và có nhiều botnet lớn hơn được cung cấp bởi các công nghệ mới hơn như Internet of Things (IoT ).

Một mạng botnet cổ điển hiếm thấy

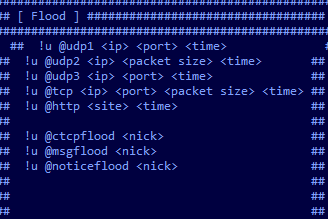

Bằng cách phân tích thêm code, chúng tôi nhận thấy rằng chương trình này có thể thực hiện các cuộc tấn công DDoS qua UDP, TCP, HTTP, và các giao thức khác. Nó cũng thực hiện các lệnh đều hướng đến chương trình đang được sử dụng cho các chiến dịch từ chối dịch vụ (DDoS):

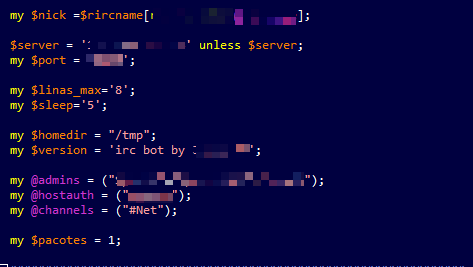

Chúng tôi cũng có thể xác định địa chỉ IP và port của máy chủ điều hành botnet, cũng như biệt hiệu của quản trị viên bot và kênh IRC được sử dụng để điều khiển bot.

Điều này khiến chúng tôi tin rằng chúng tôi vừa gặp phải một botnet IRC – một loại botnet cũ, rất hiếm gặp ở trong thời đại của các thiết bị IoT chuyên bị lây nhiễm.

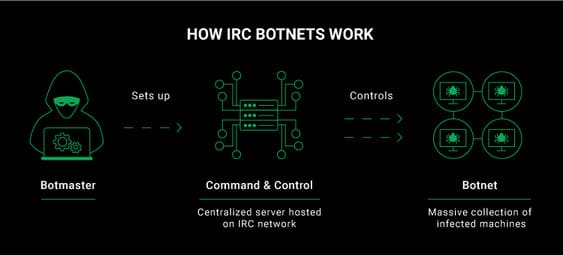

Internet Relay Chat (IRC) sử dụng các phương thức truyền thông đơn giản, băng thông thấp. Điều này làm cho chúng phù hợp để lưu trữ các máy chủ tập trung có thể được sử dụng để điều khiển từ xa các máy bị nhiễm (được gọi là ‘zombie’ hoặc ‘bot’). Những bộ sưu tập bot bị nhiễm được kiểm soát qua các kênh IRC này được gọi là botnet IRC và vẫn được tội phạm mạng sử dụng để phát tán phần mềm độc hại và thực hiện các cuộc tấn công DDoS quy mô nhỏ.

Trinh sát: Tham gia kênh IRC của botmaster

Với thông tin có được trong tay, chúng tôi chớp thời cơ tiến hành trinh sát. Chúng tôi muốn tìm hiểu càng nhiều càng tốt về mạng botnet cổ điển này và đám tội phạm mạng đằng sau nó. Khi chúng tôi đã thu thập đủ dữ liệu để đánh gục botnet, chúng tôi sẽ báo cáo mọi thứ chúng tôi phát hiện được cho các cơ quan chức năng thích hợp.

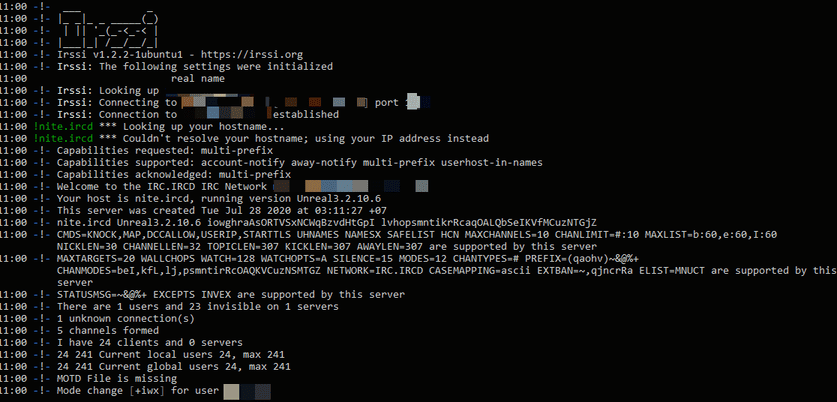

Các nhà nghiên cứu của chúng tôi đã bắt đầu trinh sát bằng cách kết nối với địa chỉ máy chủ IRC được tìm thấy trong tệp độc hại để xem liệu máy chủ botnet đó có còn hoạt động hay không.

Và đây là kết quả:

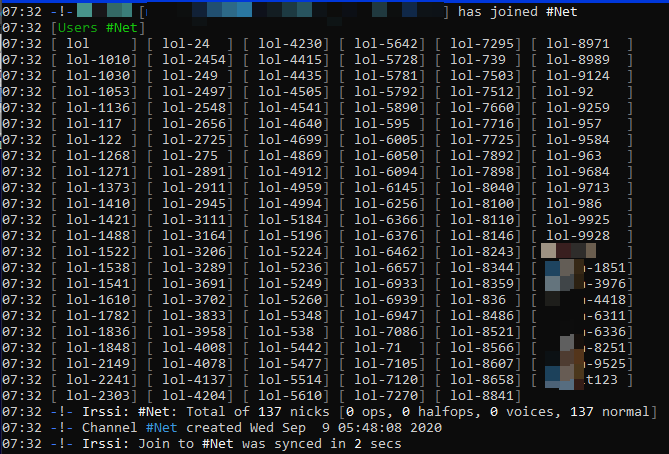

Phấn khích trước khám phá này, các nhà nghiên cứu đã tham gia kênh IRC được sử dụng để liên lạc giữa bot và botmaster. Những gì họ tìm thấy là một mạng botnet IRC đang hoạt động với không ít hơn 137 hệ thống bị xâm phạm. Hầu hết các hệ thống này được đặt tên là “lol-XXXX” và hiện được kết nối với trung tâm điều hành của mạng botnet, với 241 bot là số lượng tối đa của mạng botnet này:

Botnet IRC này có quy mô không đáng kể và có khả năng chỉ được sử dụng để thực hiện các cuộc tấn công DDoS nhỏ hoặc thực hiện các hành vi độc hại khác.

Khi chúng tôi tiếp tục quan sát mạng botnet trong vài ngày tới, số lượng bot tiếp tục dao động. Tuy nhiên, nó đã giảm dần theo thời gian.

Phỏng vấn: Bắt đầu một cuộc trò chuyện với botmaster

Trước khi hành động chống lại botnet IRC, chúng tôi muốn xác định rõ động cơ của quản trị viên bot: tại sao họ lại vận hành botnet này? Họ có điều hành bất kỳ hoạt động tội phạm nào khác không?

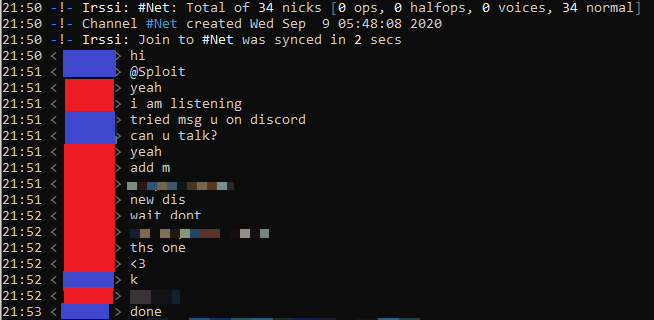

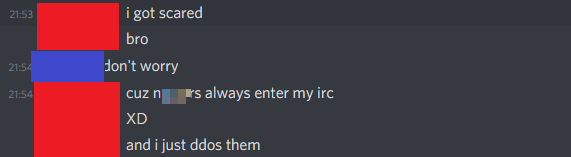

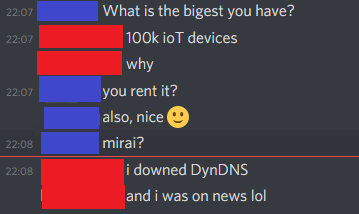

Ngoài ra, chúng tôi cần biết chính xác botnet đang được sử dụng để làm gì. Để có được những câu trả lời này, các nhà nghiên cứu của chúng tôi (màu xanh) đã bắt đầu trò chuyện với quản trị viên bot (màu đỏ) trên kênh IRC.

Sau một khoảng thời gian ngắn qua lại, botmaster mời các nhà nghiên cứu sang Discord, có lẽ họ nghĩ rằng nhà nghiên cứu là một tên tội phạm mạng (chỗ này hơi lạ, rõ ràng là màu xanh (nhà nghiên cứu) mời botmaster (màu đỏ) mà nhỉ?).

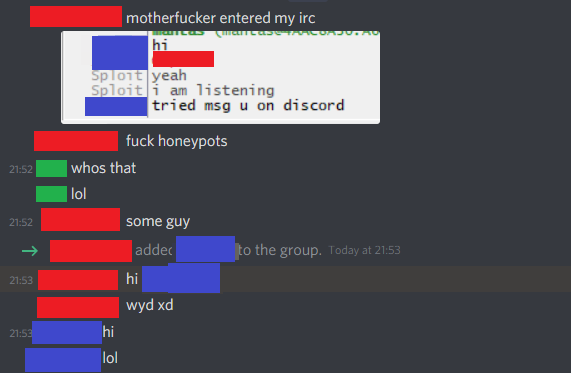

Ngay sau khi nhà nghiên cứu truy cập vào kênh Discord của botmaster, họ nhận thấy rằng kênh này có bốn người đã được thông báo trước đó rằng nhà nghiên cứu của chúng tôi đã vào được máy chủ IRC của botnet.

Không chỉ vậy, botmaster dường như cũng đã biết rằng hoạt động độc hại của họ đã bị phát hiện trên một honeypot, vì honeypot được sử dụng rộng rãi để phát hiện các botnet như vậy.

Tự khai luổn rồi  . Ngay sau đó, botmaster bày tỏ sự thất vọng với những người (họ sử dụng thuật ngữ ít thân thiện hơn nhiều) khách không mời mà đến của máy chủ IRC. Họ tiếp tục nói rằng họ thường đối phó với những kẻ xâm nhập như vậy bằng cách thực hiện các cuộc tấn công DDoS chống lại chúng.

. Ngay sau đó, botmaster bày tỏ sự thất vọng với những người (họ sử dụng thuật ngữ ít thân thiện hơn nhiều) khách không mời mà đến của máy chủ IRC. Họ tiếp tục nói rằng họ thường đối phó với những kẻ xâm nhập như vậy bằng cách thực hiện các cuộc tấn công DDoS chống lại chúng.

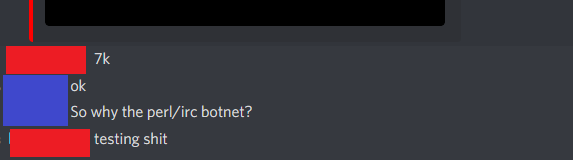

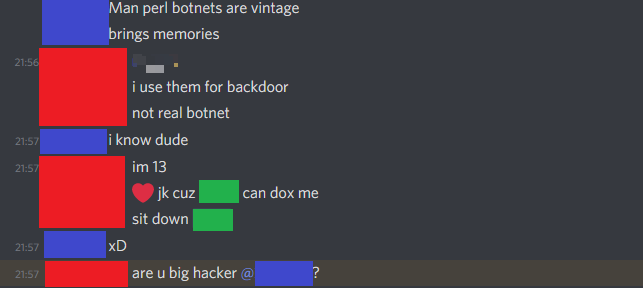

Thử nghiệm, backdoors và tiền

Sau một buổi trò chuyện tương đối nhàm chán, nhà nghiên cứu bắt đầu nhẹ nhàng thẩm vấn botmaster về mục đích của IRC botnet. Quản trị viên bot đã đưa ra một số câu trả lời như họ sử dụng mạng botnet cho các cuộc tấn công DDoS, cũng như “thử nghiệm”, “backdoors” và “tiền”.

Mặc dù chúng ta chỉ có thể suy đoán về mục đích thực sự của mạng botnet IRC tương đối nhỏ và rất cũ này, nhưng quản trị viên bot có khả năng sử dụng nó để tiến hành kiểm tra phần mềm độc hại hoặc thực hiện các hoạt động khai thác khác nhau trên các hệ thống bị xâm phạm.

Một tên tội phạm mạng khét tiếng và một Youtuber đầy tham vọng?

Khi cuộc phỏng vấn tiếp tục, cái tôi của botmaster dường như đang ngày càng lớn hơn với mỗi câu hỏi tiếp theo. Cuối cuộc trò chuyện, họ tiết lộ rằng đã vận hành một mạng botnet trải dài 100.000 thiết bị IoT, một mạng botnet rất lớn theo tiêu chuẩn ngày nay. Với một mạng botnet lớn như thế này, họ sẽ có thể thực hiện các cuộc tấn công DDoS quy mô lớn và khởi động các chiến dịch spam lớn.

Và sự khoe khoang không dừng lại ở đó. Botmaster tiếp tục tuyên bố rằng họ là kẻ chủ mưu đằng sau vụ tấn công DynDNS khét tiếng, cuộc tấn công mạng quy mô lớn đã đánh sập vô số trang web trên khắp Hoa Kỳ và châu Âu, bao gồm Twitter, Reddit, Netflix, CNN và nhiều trang web khác vào năm 2016.

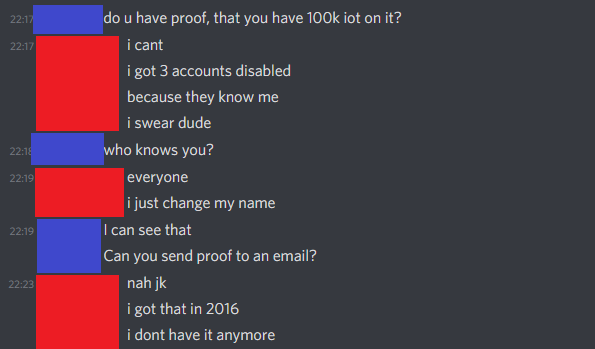

Loại dũng cảm không biết xấu hổ này đặc biệt phổ biến trong giới tội phạm mạng. Không cần phải nói, quản trị viên bot đã không cung cấp bất kỳ bằng chứng nào chứng minh họ đã thực hiện cuộc tấn công đó cũng như đang điều khiển 100K thiết bị IoT.

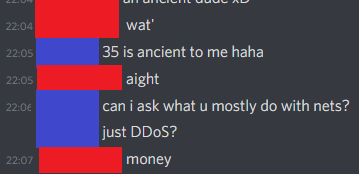

Khi được hỏi về các hoạt động hiện tại của họ, botmaster nói rằng họ đang tích lũy mạng lưới các thiết bị bị xâm nhập và bán chúng với giá 3000 đô la cho các tội phạm mạng khác.

Lần này, botmaster thậm chí còn cung cấp bằng chứng dưới dạng một video quảng cáo. Sau khi điều tra sâu hơn, nhà nghiên cứu đã phát hiện ra nhiều video quảng cáo bán botnet hơn trên kênh YouTube của botmaster.

Theo quản trị viên botnet, các botnet này thay đổi từ 100 Gbps đến 300 Gbps. Gigabit trên giây (Gbps) được sử dụng để đo kích thước và dung lượng bộ nhớ hoặc băng thông của botnet – băng thông càng lớn thì các cuộc tấn công DDoS mà botnet có thể thực hiện càng lớn. Các botnet được quảng cáo bởi tội phạm mạng sẽ có đủ băng thông để khởi động các cuộc tấn công DDoS có quy mô trung bình, tê liệt các dịch vụ trực tuyến khác nhau.

Cuối cùng, botmaster nói rằng họ có 7.000 thiết bị IoT/bot bị hack trong mạng botnet hiện tại của họ và botnet IRC mà nhà nghiên cứu tìm thấy chỉ được sử dụng để thử nghiệm.

Cuối cùng, botmaster nói rằng họ có 7.000 thiết bị IoT/bot bị hack trong mạng botnet hiện tại của họ và botnet IRC mà nhà nghiên cứu tìm thấy chỉ được sử dụng để thử nghiệm.

Một kết thúc đột ngột

Theo như các cuộc trò chuyện với tội phạm mạng, cuộc trò chuyện này diễn ra khá tốt, và sau đó chúng tôi quyết định thử vận may của mình và yêu cầu quản trị viên bot một cuộc phỏng vấn chính thức mà chúng tôi sẽ thực hiện ẩn danh. Điều này sẽ cho phép chúng tôi tìm hiểu sâu hơn về động cơ của quản trị viên bot và có thể có được những hiểu biết có giá trị hơn về các hoạt động khác của họ.

Thật không may, ngay sau khi nhà nghiên cứu của chúng tôi tiết lộ danh tính nghề nghiệp của mình và đưa ra yêu cầu của mình, người quản trị bot đã nhanh chóng từ chối và im lặng trên kênh chat.

Lựa chọn duy nhất của chúng tôi tại thời điểm đó là báo cáo mạng botnet IRC cho CERT tại Việt Nam, nơi có máy chủ điều hành của botnet. Chúng tôi đã thông báo cho CERT Việt Nam về mạng botnet vào ngày 26 tháng 10 và nhóm ứng cứu khẩn cấp máy tính của quốc gia hiện đang làm việc để đóng máy chủ của botmaster.

Bạn có thể xem chi tiết bài viết gốc tại: https://cybernews.com/security/we-infiltrated-an-irc-botnet-heres-what-we-found/