PowerMemory là một tập lệnh mạnh mẽ cho phép người dùng trích xuất và kiểm tra thông tin đăng nhập của người dùng có trong các tập tin và bộ nhớ. Script này được phát triển bởi Pierre-Alexandre Braeken và nó giúp ta lấy Password Login Windows bằng Powershell và CDB (Windows Debuggers).

Các tính năng của PowerMemory

Theo tác giả, tool này hoạt động trên các phiên bản của hệ điều hành Windows, tức là Windows 2003 đến 2012 và cả Windows 10 đều sử dụng được.

PowerMomory đã được thử nghiệm thành công trên các phiên bản 2003, 2008r2, 2012, 2012r2 và Windows 7 32/64 bit, Windows 8 và Windows 10 Home.

Tool này được viết trên nền PowerShell nên khó bị Antivirus phát hiện, các thức hoạt động gần giống với Mimikatz, giúp hiển thị Password Windows dạng Plain Text.

Tính năng chính:

- Hoàn toàn dựa trên PowerShell

- Hoạt động trên máy cục bộ, từ xa hoặc từ file kết xuất được thu thập trên máy

- Không sử dụng file system .dll để xác minh địa chỉ thông tin đăng nhập trong bộ nhớ mà là bằng Microsoft Debugger

- Sử dụng PowerShell (AES, TripleDES, DES-X) để giải mã mật khẩu.

- Phá huỷ Microsfot DES-X không có giấy tờ

- Hoạt động ngay cả khi bạn đang sử dụng hệ điều hành khác với victim

- Không để lại dấu vết trong bộ nhớ

Cách sử dụng PowerMemory

Bước 1: Download PowerMemory về

Bước 2: Giải nén file vừa tải

Bước 3: Mở PowerShell với quyền admin

Bước 4: Thiết lập môi trường, các bạn nhập lệnh: Set-ExecutionPolicy Unrestricted -force

Bước 5: Chuột phải vào file PowerMemory.ps1 chọn run with PowerShell

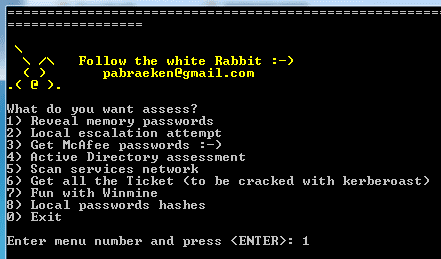

Bước 6: Tiếp theo chọn 1, tuỳ chọn này sẽ lấy mật khẩu từ trong bộ nhớ

Bước 7: Tool sẽ đòi bạn cấp quyền Admin cho PowerShell, cứ chọn yes thôi

Bước 8: Tiếp theo, bạn chọn 1 để kích hoạt cmdlets

Bước 9: Chọn 1 để lấy mật khẩu trên máy victim

Bước 10: Mình chỉ muốn lấy mật khẩu nên sẽ không chọn exfiltrate.

Bước 11: Chọn 1 để xoá dấu vết trong log, tránh để lại dấu vết.

Và thành quả của chúng ta đây

Đây Phương pháp này hoàn toàn mới. Nó chứng minh rằng ta có thể dễ dàng hack thông tin đăng nhập hoặc bất kỳ thông tin nào khác từ bộ nhớ RAM của Windows mà không cần sử dụng ngôn ngữ lập trình loại C. Ngoài ra, với phương pháp này, chúng ta có thể sửa đổi user land và kernel của người dùng mà không bị phát hiện bởi các công nghệ antivirus mới.