CMSeeK v1.1.1 – Tool Quét lỗ hổng bảo mật của WordPress, Joomla, Drupal và hơn 150 CMS

CMSeeK là bộ công cụ được viết trên nền tảng Python giúp quét các lỗ hổng bảo mật của các CMS nổi tiếng như: WordPress, Joomla, Drupal… và hơn 150 CMS khác. CMS là hệ thống quản lý nội dung giúp tạo và sửa đổi nội dung số. Các nội dung được tạo ra và quản lý bởi CMS như tin tức, báo chí, hình ảnh, video. Có thể nói các Website ngày nay được xây dựng trên các CMS mã nguồn mở rất nhiều. Không chỉ có báo chi tin tức, mà các blog cá nhân cũng chọn giải pháp sử dụng CMS để dễ vận hành và quản lý. Chức năng chính của CMS gồm:

- Tạo, lưu trữ, chỉnh sửa nội dung

- Upload và Download nội dung

- Tìm kiếm nội dung.

- Phân quyền người dùng

Do CMS mã nguồn mở nên có thể sẽ tồn tại các lỗ hổng bảo mật, dẫn đến các Hacker khai thác lỗ hổng này để chiếm quyền điều khiển Website. Bên cạnh đó cũng tồn tại lỗi bảo mật do việc quản trị của người dùng. Do đó công cụ CMSeeK sẽ giúp bạn quét và chỉ ra các điểm yếu bảo mật của các Website sử dụng CMS. Từ đó bạn có thể tự vá lỗi hoặc thực hành Hack vào hệ thống của người khác.

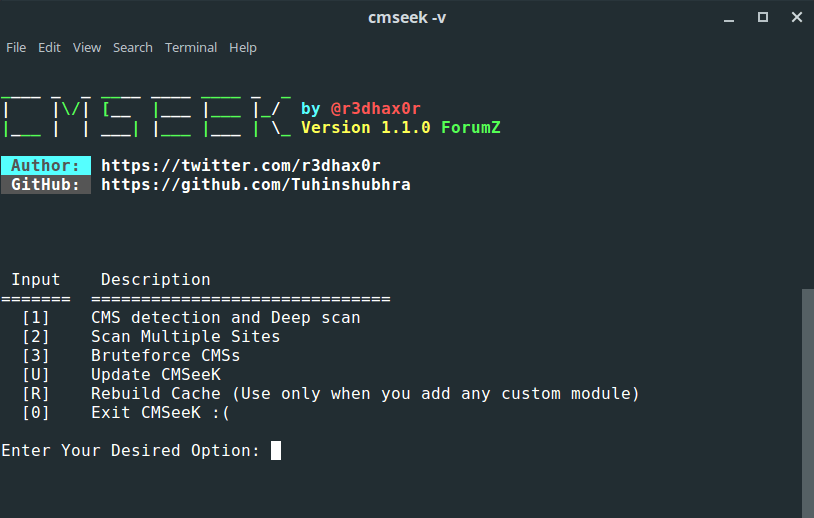

CMSeeK v1.1.1 – Công cụ quét lỗ hổng bảo mật của WordPress, Joomla, Drupal và hơn 150 CMS

Chức năng của CMSeeK

Nhận diện hơn 155 CMS cơ bản

Phát hiện các phiên bản Drupal

Quét lổ hổng bảo mật WordPress nâng cao:

- Phát hiện phiên bản

- Bảng liệt kê người dùng

- Liệt kê danh sách Plugin

- Liệt kê danh sách chủ đề (Themes)

- Phát hiện người dùng (3 phương thức phát hiện)

- Tìm kiếm lỗ hổng của phiên bản đang sử dụng…

Quét lổ hổng bảo mật Joomla nâng cao:

- Phát hiện phiên bản

- Công cụ tìm tập tin sao lưu

- Công cụ tìm trang quản trị

- Phát hiện lỗ hổng bảo mật

- Kiểm tra danh sách thư mục

- Cấu hình phát hiện leak

Hệ thống các Module hổ trợ Bruteforce:

- Sử dụng các Module gúp tấn công bruteforce có sẵn hoặc tạo riêng của bạn.

Yêu cầu và Khả năng tương thích:

CMSeeK được xây dựng bằng python3. Bạn sẽ cần python3 để chạy công cụ này và có thể tương thích với các hệ thống Linux hiện nay (Ubuntu, Redhat, Kali Linux, Centos…). CMSeeK chưa hổ trợ hoàn toàn trên Windows. CMSeeK dựa vào git để tự động cập nhật, vì vậy hãy cài đặt git trước khi sử dụng

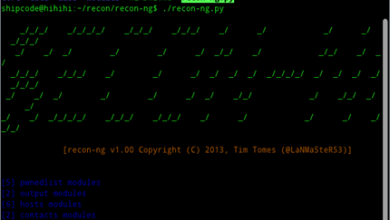

Cách sử dụng CMSeeK v1.1.1 để quét lỗ hổng bảo mật của WordPress, Joomla, Drupal và hơn 150 CMS

Sau khi quét hết toàn bộ Website, CMSeeK sẽ đưa ra các mục tiêu bị lỗi bảo mật. Kèm theo đó là đường link hướng dẫn để khai thác các lỗi đó. Để thực hiện từng bước cài đặt và sử dụng, bạn làm theo các bước sau:

Cài đặt CMSeek

Việc sử dụng CMSeeK khá dễ dàng, chỉ cần đảm bảo rằng bạn đã cài đặt python3 và git, và sử dụng các lệnh sau:

git clone https://github.com/Tuhinshubhra/CMSeeKcd CMSeeKpip/pip3 install -r requirements.txt

Xem các hướng dẫn các lệnh của CMSeek bằng lệnh:

python3 cmseek.py

Kiểm tra cập nhật:

Bạn có thể kiểm tra cập nhật từ menu chính hoặc sử dụng lệnh: python3 cmseek.py --update để kiểm tra cập nhật tự động.

Phương pháp tấn phát hiện lỗ hổng:

Sử dụng lệnh dưới đây để quét lỗ hổng website:

python3 cmseek.py -u <target_url> [...]

(<target_url>: là địa chỉ Website cần quét lỗ hổng)

Ví dụ: python3 cmseek.py -u https://abc.com

CMSeek phát hiện CMS thông qua các bước sau:

- HTTP Headers

- Trình tạo thẻ meta tag

- Page source code

- robots.txt

CMSeeK hiện có thể phát hiện 157 CMS. Kiểm tra danh sách ở file cmss.py có trong thư mục mseekdb. Danh sách các cms được lưu trữ theo cách sau:

cmsID = {

'name':'Tên của CMS',

'url':'Trang chủ của CMS',

'vd':'Phiên bản có thể Quét lỗi (0 for no, 1 for yes)',

'deeps':'Deep Scan (0 for no 1 for yes)'

}

Kết quả quét:

Tất cả các kết quả quét được lưu trữ trong file json có tên cms.json, bạn cũng có thể tìm thấy các bản ghi trong thư mục Result<Website được quét>. Kết quả Bruteforce được lưu trữ trong file txt trong thư mục tương tự.

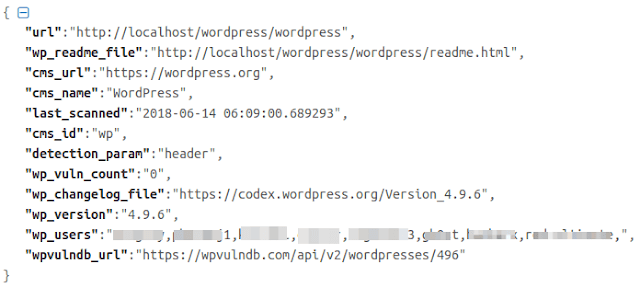

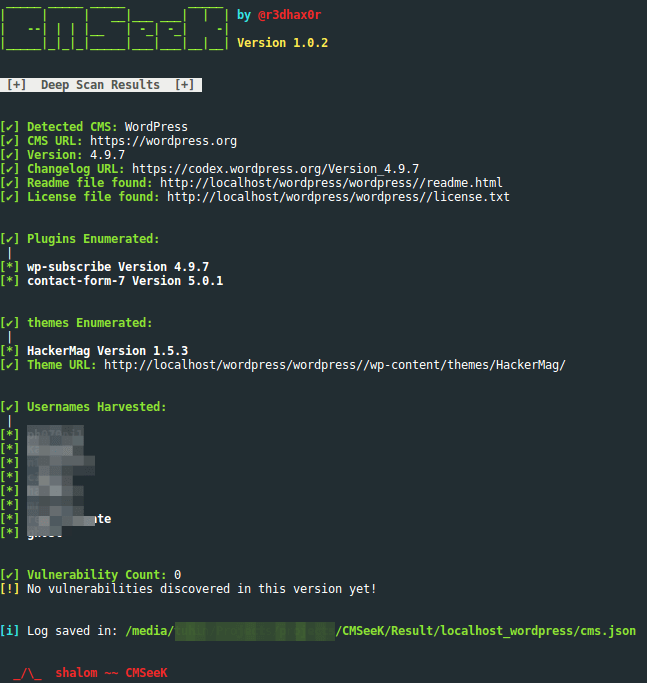

Dưới đây là một ví dụ về nhật ký quét lỗi Website json:

Một ví dụ về kết quả quét lỗ hỏng WordPress:

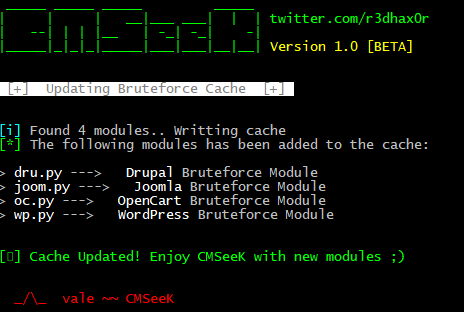

Module Bruteforce – Tấn công vét cạn

CMSeek có chức năng Module Bruteforce. Có nghĩa là bạn có thể thêm các Module Bruteforce tùy chỉnh của riêng mình. Bạn cần làm theo các bước sau:

- Thêm chú thích để giúp CMSeeK biết tên của CMS bằng regex. Ví dụ:

#<Name Of The CMS> Bruteforce module - Thêm một chú thích khác

### cmseekbruteforcemodule, để giúp CMSeeK biết đó là một Module. - Copy và Paste Module vào thư mục

brutecmscủa CMSeeK. - Khởi động CMSeeK và xóa Cache bằng lệnh

Utrên Menu.

- Nếu thực hiện đúng, bạn sẽ thấy kết quả như hình bên dưới và Module mới sẽ được liệt kê trong menu Bruteforce khi bạn mở CMSeeK.