Tin Xu Hướng

Cách tạo chat nhóm trên ChatGPT để chia sẻ ý tưởng cùng đồng nghiệp

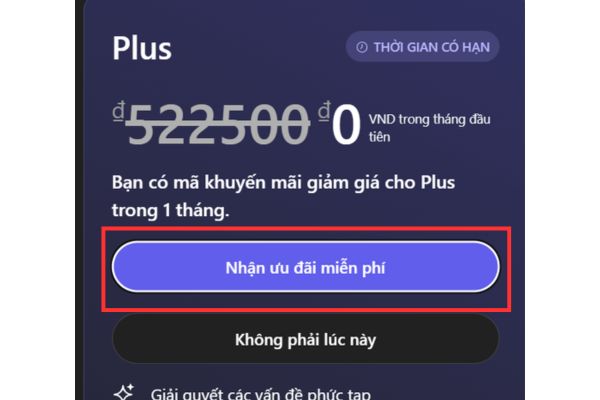

Cách tạo chat nhóm trên ChatGPT đang là từ khóa được rất nhiều người dùng quan tâm kể từ khi OpenAI cập nhật tính năng cộng tác đầy thú vị này. Thay vì chỉ tương tác đơn lẻ với AI, giờ đây người dùng hoàn toàn có thể mời bạn bè hoặc đồng nghiệp cùng tham gia vào một luồng tư duy chung để giải quyết vấn đề. Việc này không chỉ giúp quá trình chia sẻ tài liệu trở nên liền mạch mà còn nâng cao đáng kể hiệu suất khi làm việc nhóm. 📢 Tham gia kênh Telegram của AnonyViet 👉 Vào Telegram AnonyV...

Đọc thêm

Cách tạo video Seedance 2.0 miễn phí 12s, không logo

Cách tạo video Seedance 2.0 miễn phí đang là từ khóa được nhiều anh em tìm kiếm ở Việt Nam theo kiểu “Seedance 2.0 là gì”, “cách làm video biến hình AI 12s”, “ghép mặt AI giống Douyin”, hay “tải video Douyin không logo”. Lý do rất đơn giản: trend biến hình 12 giây kiểu điện ảnh đang bùng nổ trên TikTok/Reels/Shorts, nhìn thì tưởng phức tạp nhưng thực ra bạn có thể làm được chỉ với Douyin + Jimeng AI (即梦AI), sau đó tải bản sạch để đăng lại. 📢 Tham gia kênh Telegram của AnonyViet 👉 Vào...

Đọc thêm

Cách khóa máy tính bằng điện thoại Android từ xa

Tính năng khóa máy tính bằng điện thoại Android từ xa là một cập nhật mới đầy thú vị trên Windows 11, giúp bạn bảo vệ thiết bị của mình chỉ với vài thao tác đơn giản. Bạn đã bao giờ rời khỏi bàn làm việc và chợt nhận ra mình quên khóa máy tính chưa? Với sự kết hợp của Phone Link và Link to Windows, nỗi lo đó sẽ hoàn toàn biến mất. Hãy cùng tìm hiểu cách thiết lập và sử dụng tính năng hữu ích này ngay sau đây. 📢 Tham gia kênh Telegram của AnonyViet 👉 Vào Telegram AnonyViet Cập nhật bà...

Đọc thêm

Cách kết nối điện thoại với TV Samsung không cần dây cáp

Cách kết nối điện thoại với TV Samsung không còn bị giới hạn bởi các loại dây cáp rườm rà hay ứng dụng bên thứ ba phức tạp. Với tính năng mới, việc trình chiếu những khoảnh khắc kỷ niệm lên màn hình lớn trở nên mượt mà và chuyên nghiệp. Chỉ cần vài thao tác thiết lập ban đầu, toàn bộ thư viện ảnh của bạn sẽ hiện ra ngay trên TV. 📢 Tham gia kênh Telegram của AnonyViet 👉 Vào Telegram AnonyViet Cập nhật bài mới, tools hay và thủ thuật IT nhanh nhấtHướng dẫn cách kết nối điện thoại với T...

Đọc thêm

Samsung Galaxy S26 Series có mấy màu và đâu là sắc thái gây bão trong năm 2026?

Siêu phẩm Samsung Galaxy S26 Series đã chính thức trình làng vào 0h00 26/02/2026, mở ra một chương mới cho kỷ nguyên điện thoại thông minh với dải màu galaxy chuẩn vũ trụ. Ngay lúc này, Thế Giới Di Động mang đến cơ hội vàng để người dùng sở hữu sớm những thiết bị đẳng cấp này với hàng loạt ưu đãi độc quyền “khủng” chưa từng có. 📢 Tham gia kênh Telegram của AnonyViet 👉 Vào Telegram AnonyViet Cập nhật bài mới, tools hay và thủ thuật IT nhanh nhấtBộ sưu tập màu sắc Samsung Galaxy S26 Se...

Đọc thêm

Cách dùng prompt biến nhân vật Play Together thành người thật

Prompt biến nhân vật Play Together thành người thật giúp người chơi nhìn thấy phiên bản “bằng da bằng thịt” của nhân vật mình yêu thích. Thay vì những hình ảnh chibi quen thuộc, AI sẽ tái tạo lại một bức ảnh chụp vội dưới ánh đèn đường cực kỳ cảm xúc. Hãy cùng khám phá công thức tạo ảnh đang gây bão này nhé. 📢 Tham gia kênh Telegram của AnonyViet 👉 Vào Telegram AnonyViet Cập nhật bài mới, tools hay và thủ thuật IT nhanh nhấtChuẩn bị trước khi tạo ảnh Trào lưu “xuyên không” từ thế giớ...

Đọc thêm